Vue d’ensemble

Nous faisons tous quotidiennement face à des problèmes liés à la liberté d’expression, la cyberdépendance, la cyberintimidation et les atteintes à la vie privée. Un de vos commentaires pourrait-il donner lieu à une poursuite en diffamation? Faites-vous l’objet d’espionnage par le biais des applications? Quel est l’effet de vos appareils sur votre santé et votre bien-être? Savez-vous comment vous comporter de manière sécuritaire et respectueuse dans l’environnement en ligne? Ce chapitre vise à répondre entre autres à ces questions.

Thèmes des chapitres

- Introduction

- Médias sociaux

- Vie privée

- Sécurité

- Diffamation

- Harcèlement

- Santé et bien-être

À la fin du chapitre, vous devriez être en mesure de faire ce qui suit :

- Comprendre les avantages et les risques liés aux transactions en ligne.

- Choisir les outils, un langage et un comportement favorables aux interactions positives en ligne et éviter d’enfreindre les lois fédérales et provinciales.

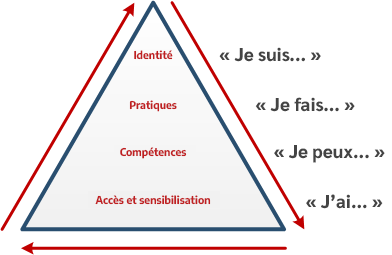

- Reconnaître les comportements qui permettent de protéger et de promouvoir votre identité en ligne sans poser de risque à l’identité ou à la présence en ligne d’autrui.

- Connaître les conséquences mentales et physiques de l’utilisation abusive des appareils et services numériques et en ligne. Analyser votre propre utilisation pour reconnaître vos mauvaises habitudes en ligne et dans le domaine numérique et les corriger.

- Démontrer des moyens de préserver la vie privée et la sécurité en ligne.

Introduction

Ce chapitre examine certaines considérations à prendre en compte pour utiliser les médias sociaux ainsi que les conséquences que ceux-ci peuvent avoir sur les relations interpersonnelles et la recherche d’emploi. Vous y apprendrez comment protéger votre vie privée en ligne, en évitant les cybermenaces de sécurité liées aux pourriels, au hameçonnage, aux logiciels malveillants et au piratage, en plus d’examiner les capacités de traçage des applications et sites Web. Votre comportement en ligne peut avoir de lourdes conséquences dans le monde réel. C’est pourquoi ce chapitre présente les concepts de diffamation, d’injure et de calomnie ainsi que les moyens de reconnaître le harcèlement en ligne, dont la cyberintimidation, et comment réagir si vous en êtes victime. Enfin, vous devrez réfléchir à vos propres habitudes numériques afin d’améliorer votre santé physique et mentale.

Médias sociaux

Les médias sociaux sont définis comme un groupe de communautés en ligne où les gens communiquent et diffusent des renseignements et du contenu. Twitter, Facebook, Instagram, YouTube et WhatsApp sont des exemples populaires de médias sociaux. Selon un récent sondage Angus Reid , environ 98 % des Canadiens de dix-huit à trente-quatre ans utilisent les médias sociaux au moins occasionnellement (Angus Reid Institute, 2016).

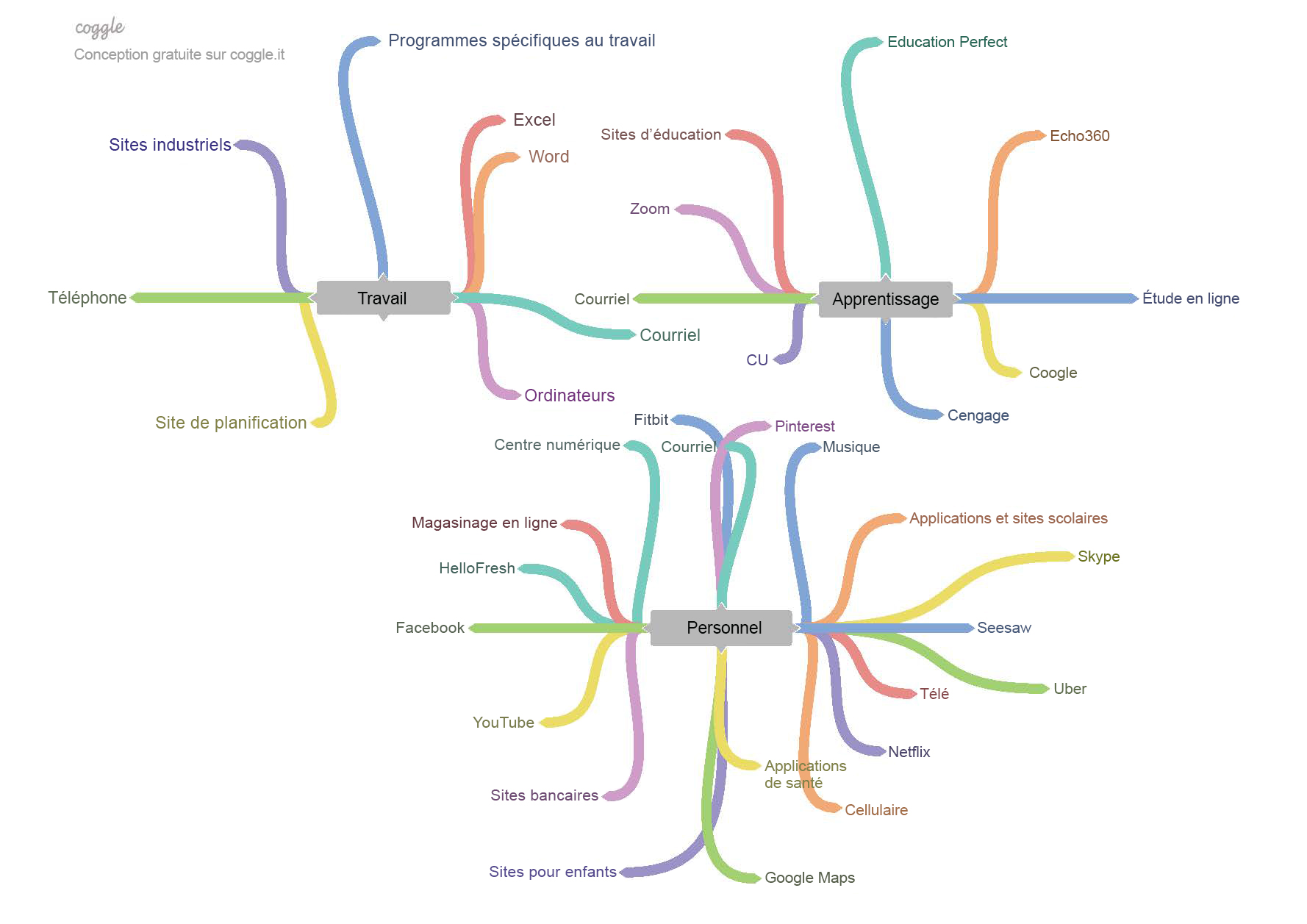

Nous passerons en revue certaines considérations dont vous devez tenir compte lorsque vous utilisez les médias sociaux à des fins personnelles, éducatives et professionnelles.

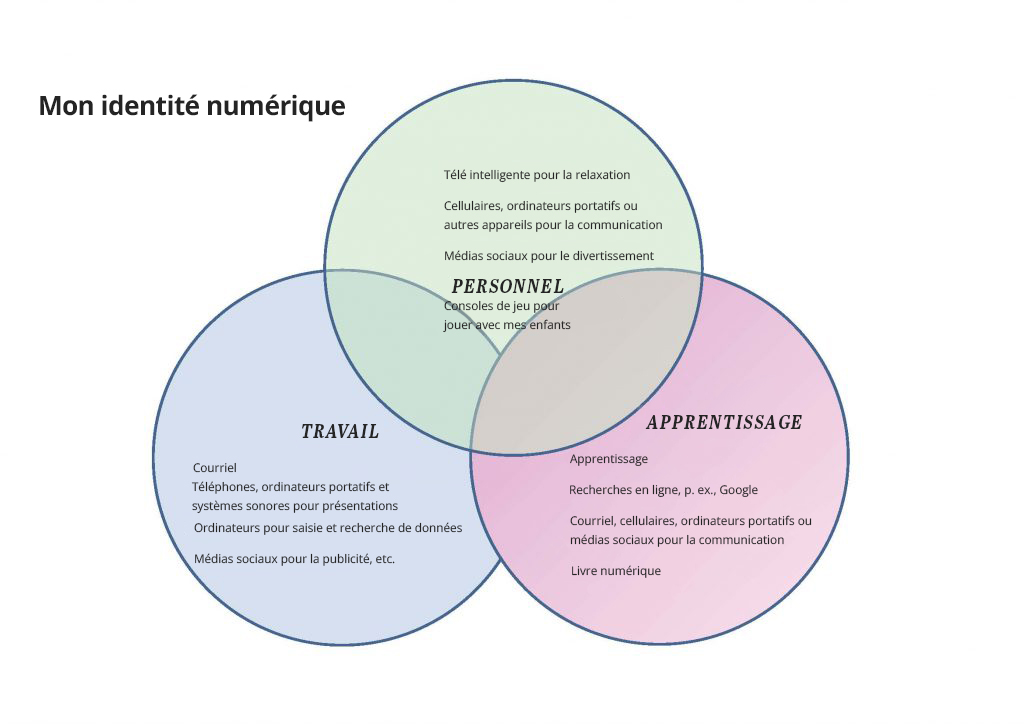

Votre empreinte numérique

Les renseignements que vous publiez en ligne peuvent demeurer accessibles très longtemps à des milliers de personnes dans le monde entier.

La vidéo ci-dessous est une conférence TEDx dans laquelle l’invitée donne une présentation orale intitulée « Digital Footprints » (Empreintes numériques). Elle y aborde l’utilisation responsable des médias sociaux et comment nos décisions relatives au contenu que nous diffusons en ligne peuvent avoir des conséquences à long terme. La présentatrice, Michelle Clark, est enseignante et conférencière.

Un ou plusieurs éléments interactifs ont été exclus de cette version du texte. Vous pouvez les visualiser en ligne ici : https://ecampusontario.pressbooks.pub/troussedecitoyennetenumerique/?p=41#oembed-2

Une transcription de la présentation est offerte si vous préférez lire le texte plutôt que de regarder et d’écouter la vidéo.

Cette activité vise à vous renseigner sur ce que vous pouvez publier en ligne et ce que vous devriez éviter de publier en ligne.

Essayez l’activité « Public ou privé : Devrais-je publier ce message sur les médias sociaux? ».

Une version texte de l’activité est également offerte.

Quand les médias sociaux tournent mal

Envoyer des messages mal pensés, inappropriés ou offensants sur les médias sociaux peuvent avoir de graves conséquences. L’article « How One Stupid Tweet Blew Up Justine Sacco’s Life » se penche sur l’histoire d’une professionnelle des relations publiques qui a publié sur son compte Twitter personnel un tweet qui a été interprété comme étant raciste et insensible (Ronson, 2015). Même si elle n’avait alors que 170 abonnés sur Twitter, son tweet est devenu en quelques heures la première tendance mondiale sur Twitter et a suscité des dizaines de milliers de réactions de colère. Justine a non seulement perdu son emploi, mais de plus, les employés d’un hôtel ont menacé de se mettre en grève si elle y restait, sans compter les critiques de sa propre famille. Des mois après l’incident, toujours avec des perspectives d’emploi limitées, ses choix de carrière étaient encore scrutés à la loupe. Elle a même eu du mal sur les sites de rencontres en ligne, car il suffisait d’une simple recherche pour que les utilisateurs voient les propos négatifs et controversés qui avaient été écrits à son sujet.

Les anecdotes modernes des conséquences sur les gens du contenu des médias sociaux peuvent être comparées aux châtiments publics pour les crimes durant les XVIIIe et XIXe siècles aux États-Unis. Ronson (2015) a constaté que de nombreux témoignages dans ces documents historiques estimaient que les châtiments allaient souvent trop loin, les foules encourageant des châtiments plus sévères que ce qui aurait pu être juste.

Pour consulter l’article complet : « How One Stupid Tweet Blew Up Justine Sacco’s Life ».

Perdre son emploi à cause des médias sociaux

Des Canadiens ont perdu leur emploi en raison du contenu publié sur leurs comptes personnels de médias sociaux. Même des commentaires faits durant vos temps libres et qui s’adressent seulement à votre cercle personnel d’amis et aux membres de votre famille peuvent mettre votre carrière en péril.

Des personnes ont été licenciées pour des publications sur les médias sociaux qui étaient (ou étaient perçues comme) sexistes, racistes, anti-LGBTQ+, empreintes de préjugés ou offensantes d’une autre manière; des publications sur des activités criminelles, la participation à de telles activités ou l’encouragement à de telles activités; et des commentaires d’intimidation ou de harcèlement. Des comptes rendus détaillés de ces cas sont présentés dans l’article « 14 Canadians Who Were Fired for Social Media Posts ».

Médias sociaux et candidatures à un emploi

De plus en plus d’employeurs font des recherches sur les candidats sur les médias sociaux. Si certains contenus sur les médias sociaux publics peuvent nuire à vos chances d’être embauché, d’autres peuvent constituer un atout potentiel pour une entreprise.

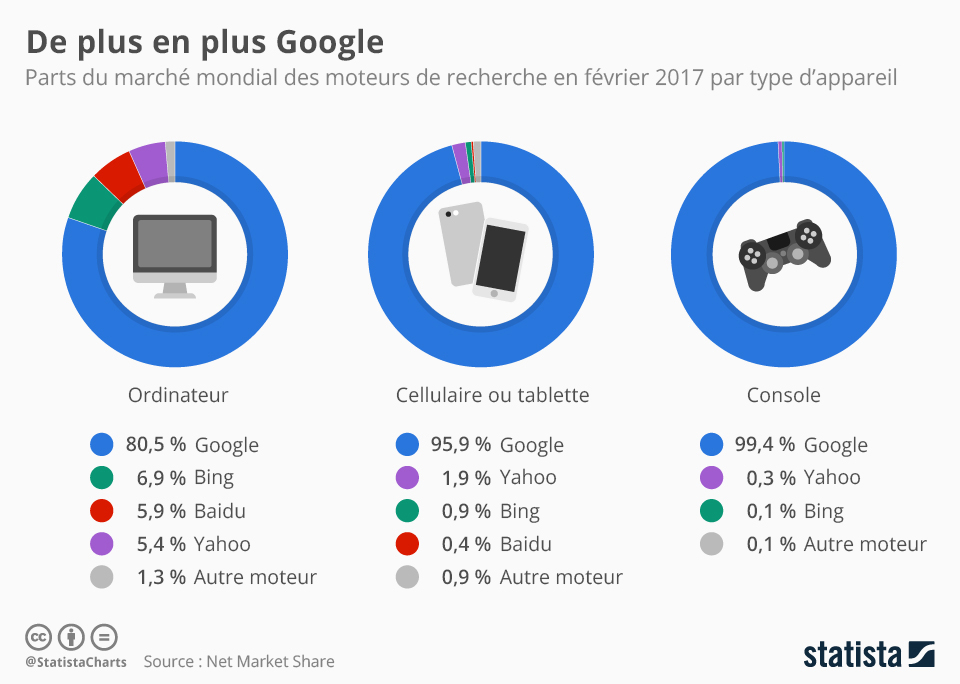

Un sondage réalisé par l’institut de sondage américain CareerBuilder (2016) a révélé que 60 % des employeurs allaient consulter le contenu des profils de médias sociaux des candidats à l’emploi. La tendance est à la hausse, ayant passé de 52 % en 2015 et même 11 % en 2006 (CareerBuilder, 2016). Le même sondage a révélé que 59 % utilisent des moteurs de recherche comme Google pour se renseigner sur les candidats (CareerBuilder, 2016), un chiffre qui est également en augmentation. Les entreprises qui recrutent des informaticiens et des conseillers aux ventes sont les plus susceptibles d’utiliser les médias sociaux pour sélectionner des employés potentiels (CareerBuilder, 2016).

Comment les médias sociaux peuvent-ils être bénéfiques pour votre carrière : 41 % des employeurs ont déclaré être moins susceptibles d’accorder un entretien à une personne s’ils n’ont pas trouvé de renseignements en ligne à son sujet (CareerBuilder, 2016). Voici des exemples de renseignements sur les médias sociaux que les employeurs perçoivent comme positifs :

- Preuve de l’adéquation entre le parcours du candidat et les exigences du poste.

- Preuve que la personnalité du candidat semble correspondre à la culture de l’entreprise.

- Vaste éventail d’intérêts.

- Compétences en matière de communication et une image professionnelle.

Voici des exemples de renseignements ou de contenu sur les médias sociaux qui peuvent nuire à vos chances de décrocher un emploi :

- Images, vidéos ou commentaires inappropriés ou provocateurs.

- Preuve de consommation d’alcool ou de drogues récréatives.

- Commentaires discriminatoires.

- Commentaires négatifs ou trop critiques à propos d’anciens employeurs ou collègues de travail.

- Mauvaises habitudes de communication.

Pour en savoir davantage sur les résultats du sondage, visitez la page : « Number of Employers Using Social Media to Screen Candidates Has Increased 500 Percent over the Last Decade ».

Médias sociaux et relations

Les médias sociaux peuvent vous permettre d’entrer en relation avec d’autres personnes, et ce, que vous les ayez rencontrées en personne ou en ligne. Les effets sur les relations amoureuses, les amitiés et les relations familiales peuvent aussi bien être positifs que négatifs.

- Les médias sociaux peuvent en effet rapprocher les gens. Dans un sondage Pew de 2015, 83 % des adolescents utilisant les médias sociaux ont affirmé se sentir plus proches de leurs amis. Le même sondage a révélé que 94 % des adolescents passent du temps avec leurs amis par l’entremise des médias sociaux.

- Il est recommandé de demander la permission avant de publier une photo de quelqu’un d’autre. Dans un sondage de Kaspersky Lab, 58 % des personnes ont déclaré s’être senties contrariées ou mal à l’aise lorsqu’une photo qu’elles ne souhaitaient pas rendre publique a été publiée.

- S’il est positif d’en apprendre davantage sur la vie de ses amis et de sa famille, il est possible d’en faire trop. Selon le même sondage Pew, 88 % des adolescents interrogés estiment que les gens partagent trop de renseignements sur les médias sociaux.

- L’honnêteté est tout aussi importante en ligne que hors ligne. Si la plupart des millénariaux pensent que les rencontres en ligne sont une bonne idée pour nouer des amitiés, nombre d’entre eux ont déclaré s’être sentis déçus ou trompés lorsqu’ils ont découvert que des amis ou des partenaires romantiques potentiels n’avaient pas donné une image fidèle d’eux-mêmes en ligne.

- Le sondage Pew a révélé que 77 % des adolescents estiment que les gens sont moins authentiques sur les médias sociaux qu’en personne. Cependant, dans le même sondage, 85 % des adolescents reconnaissent que les gens peuvent montrer une facette différente d’eux-mêmes et se sentir plus à l’aise pour discuter de sujets sérieux sur les médias sociaux qu’en personne.

- Les médias sociaux peuvent offrir à certains adolescents un endroit sûr pour obtenir du soutien : 68 % des adolescents interrogés dans le cadre du sondage Pew ont affirmé avoir utilisé les médias sociaux pour demander et recevoir du soutien lors de périodes difficiles de leur vie.

Sondage Pew : Adolescents, technologie et amitiés : Chapitre 4 : Médias sociaux et amitiés

Conseils sur les médias sociaux

Réfléchissez bien avant de publier quoi que ce soit. Tout ce que vous publiez en ligne peut y rester longtemps, même après que vous l’ayez supprimé.

- Ne publiez rien que vous pourriez regretter plus tard.

- Vérifiez vos paramètres de confidentialité.

- Votre contenu peut être vu et partagé par plus de personnes que vous le croyez. Pour obtenir de plus amples renseignements, consultez la section Confidentialité de ce chapitre.

- Faites bonne première impression.

- Les médias sociaux ne sont pas utilisés seulement par la famille et les amis. Bon nombre d’employeurs consultent maintenant les médias sociaux pour choisir des candidats.

- Songez à votre santé.

Les médias sociaux peuvent avoir un effet sur votre santé mentale, émotionnelle et physique. Les sections ultérieures du chapitre abordent en détail les effets sur la santé et le bien-être.

- Avez-vous fait une publication en ligne que vous avez regrettée par la suite? Que feriez-vous différemment s’il était possible de revenir en arrière et modifier cette publication?

- Comment les médias sociaux peuvent-ils être utiles à votre carrière ou vos relations personnelles?

- Y a-t-il des conséquences à ne pas utiliser les médias sociaux?

Vie privée

Chaque fois que vous interagissez avec un contenu en ligne, vos activités ne sont pas entièrement confidentielles. Vous laissez une empreinte numérique chaque fois que vous accédez à des sites Web, effectuez des recherches sur Google ou téléchargez des applications ou interagissez avec celles-ci. Quelles peuvent être les répercussions sur votre vie? Pourquoi s’en préoccuper? Cette section vous sensibilise aux questions relatives à la vie privée dans l’environnement numérique et cible les domaines qui pourraient vous concerner plus particulièrement.

Avant de poursuivre votre lecture, faites le bilan de vos connaissances en matière de protection de la vie privée en répondant à ce questionnaire : Jeu-questionnaire sur la protection de la vie privée élaboré par le Commissariat à la protection de la vie privée du Canada.

Modalités et autorisations d’utilisation pour les applications

Force est d’admettre que très peu de gens lisent les « conditions générales » ou les « conditions d’utilisation » avant d’installer une application (appli). Ce consentement est juridiquement contraignant et le fait de cliquer sur « J’accepte » peut permettre aux applications (c.-à-d. les entreprises qui les possèdent) d’accéder au calendrier, à l’appareil photo, aux contacts, à la géolocalisation, au microphone, au téléphone ou à l’espace de stockage ainsi qu’à des renseignements détaillés sur vos amis. Si certaines applications requièrent certaines autorisations pour fonctionner (par exemple, l’application de l’appareil photo devra probablement accéder au stockage de votre téléphone pour sauvegarder les photos et les vidéos que vous enregistrez), d’autres autorisations sont discutables. Une application pour appareil photo a-t-elle vraiment besoin d’un accès au microphone? Réfléchissez aux conséquences de cette décision sur votre vie privée.

Au moment de télécharger une application, prenez un moment pour réfléchir aux questions suivantes :

- Avez-vous lu les conditions d’utilisation de l’application?

- Savez-vous quels accès vous autorisez à l’application (par exemple, appareil photo, microphone, géolocalisation, contacts, etc.)?

- Pouvez-vous modifier les autorisations que vous avez accordées à l’application sans affecter son fonctionnement?

- Qui a accès aux données recueillies lors de l’utilisation de l’application et comment sont-elles utilisées?

- Quelles options de confidentialité l’application offre-t-elle?

Téléchargez et consultez la liste de vérification Privacy and Mobile Apps: Tips for Protecting Your Mobile Information When Downloading and Using Mobile Apps (Confidentialité et applications mobiles : Conseils pour protéger vos données lors du téléchargement et de l’utilisation d’applications mobiles), élaborée par le Commissariat à la protection de la vie privée du Canada, pour trouver des conseils sur la façon de protéger votre vie privée. Téléchargez le module complémentaire de navigateur « Terms of Service; Didn’t Read » (Qui lit vraiment les conditions d’utilisation?) pour en apprendre davantage sur les politiques de confidentialité et les conditions d’utilisation d’un site Web.

Aimeriez-vous en savoir plus sur les autorisations accordées aux applications et ce qu’elles signifient? Jetez un coup d’œil à ce

tutoriel vidéo de GFCLearnFree.

Fichiers témoins et traçage

Vous êtes-vous déjà demandé pourquoi les produits que vous avez cherchés sur Amazon apparaissent dans le fil Facebook, les résultats de recherches sur Google ou les publicités sur YouTube? Les fichiers témoins sont des outils de suivi en ligne qui recueillent de petits éléments de données avec un identifiant unique placés sur votre appareil par les sites Web. Ils peuvent garder l’historique de votre comportement de navigation et vos paramètres spécifiques à certains sites (par exemple, vos préférences en matière de géolocalisation) et garder une trace des articles ajoutés à un panier sur les sites d’achat en ligne, tels qu’Amazon. En outre, ils peuvent tracer vos achats, le contenu que vous avez consulté et votre comportement en matière de clics.

Le principal problème des fichiers témoins est qu’ils permettent de cibler la publicité en ligne en communiquant vos données d’utilisation et de navigation aux annonceurs. En outre, certains annonceurs utilisent des fichiers témoins qui peuvent s’étendre sur plusieurs sites Web (fichiers témoins tiers) pour recueillir des données détaillées sur votre comportement de navigation et permettre aux annonceurs de produire un profil d’utilisateur détaillé en fonction de vos activités spécifiques sur le site. Ce profil est anonyme; cependant, en plus de constituer une atteinte potentielle à votre vie privée, il pourrait compromettre l’équité de votre plein et libre accès à l’information dans l’avenir.

Vous souhaitez en apprendre davantage sur les fichiers témoins des sites Web?

Regardez cette vidéo « Website cookies explained » de Guardian Animations pour une introduction approfondie.Conseils sur le téléchargement

Comment pouvez-vous empêcher la publicité ciblée d’apparaître dans vos recherches ou sur vos fils d’actualité dans les médias sociaux? La plupart des navigateurs offrent l’option d’utiliser une fenêtre de navigation privée pour contourner la collecte de données. Comment accéder à la navigation privée? Dans l’onglet Fichiers du navigateur de votre choix, voyez si une option Fenêtre Incognito (Chrome) ou Fenêtre Privée (Firefox; Safari) est offerte. La navigation privée empêche les fichiers témoins de recueillir des données sur votre comportement de navigation.

Empreintes numériques des appareils

L’empreinte numérique d’un appareil est un processus d’identification de l’appareil utilisé pour accéder à un site Web, selon la configuration spécifique de l’appareil. Vous possédez peut-être plusieurs appareils (un ordinateur de bureau, un ordinateur portable, une tablette, un téléphone intelligent), chacun d’entre eux étant configuré selon vos préférences. L’empreinte numérique des appareils sert à lier l’identité en ligne d’un utilisateur et son identité dans le monde réel afin de suivre le comportement des consommateurs. Les empreintes numériques des appareils sont utilisées par les publicitaires pour communiquer avec un client potentiel et, en combinaison avec les fichiers témoins, suivre son comportement afin d’élaborer un profil d’utilisateur hautement personnalisé. Le site Web de sensibilisation à la protection de la vie privée Am I Unique? qualifie l’empreinte numérique des appareils de « réel monstre ».

Une empreinte numérique se crée au moyen des renseignements suivants de l’appareil :

- Le système d’exploitation utilisé (iOS, Android, Windows, Linux, etc.).

- Le navigateur et sa version.

- Le contenu (plugiciels, polices, modules complémentaires) installé.

- L’emplacement (déterminé par les paramètres de géolocalisation de l’appareil ou l’adresse IP).

- Les paramètres du fuseau horaire (qui peuvent être ajustés automatiquement par le fournisseur de réseau).

Comment empêcher la collecte de l’empreinte numérique des appareils?

- Vérifiez l’empreinte numérique de votre appareil : Am I Unique? My Fingerprint (Suis-je unique? Mon empreinte numérique).

- Installez une extension de navigateur bloquant les scripts.

Sécurité

Cette section traite de la sécurité des appareils sur Internet (ou cybersécurité), en abordant les cybermenaces telles que les pourriels, les logiciels malveillants, les virus et le piratage. L’objectif de la cybersécurité est de protéger toutes les données (dont les données personnelles) contre les intrusions indésirables, le vol et l’utilisation abusive. Il importe de garder la sécurité à l’esprit lorsque vous naviguez dans vos mondes numériques et virtuels.

Cybermenaces courantes

Messages non sollicités

Les messages non sollicités, sous forme de courriels et de textos, sont transmis par des entreprises pour faire la publicité d’un nouveau produit ou pour inciter les gens à donner des renseignements sensibles par le biais de l’hameçonnage (notion décrite ci-dessous). La Loi canadienne antipourriel (LCAP) protège les consommateurs et les entreprises contre l’utilisation abusive des technologies de communication numérique. L’envoi de pourriels constitue une infraction directe de la loi. Les entreprises qui envoient des courriers électroniques non sollicités à des consommateurs sont légalement tenues de proposer une option de « désabonnement » aux personnes qui ont accepté de recevoir ces messages, mais qui ont changé d’avis et n’en veulent plus.

Protégez-vous : Conseils tirés de la Loi canadienne antipourriel :

- N’essayez pas ou n’achetez pas un produit ou un service annoncé dans un message d’un expéditeur inconnu.

- Ne répondez pas à un message qui vous semble suspect et ne cliquez pas sur le lien « supprimer » ni « se désabonner ».

- Les messages provenant d’entreprises dont vous êtes client doivent comporter un lien de « désabonnement » fonctionnel pour vous permettre de ne plus recevoir de messages à l’avenir.

- Ne visitez jamais les sites Web annoncés dans un message suspect et surtout, méfiez-vous des liens contenus dans de tels courriels.

- Les fraudeurs peuvent faire croire que les messages proviennent de personnes ou d’organismes que vous connaissez, par une méthode de « mystification ». Si vous avez des doutes sur un courriel, ne l’ouvrez pas.

Vous recevez des pourriels au Canada? Envoyez les renseignements sur l’expéditeur au Centre de notification des pourriels. Spécifique au Canada

Hameçonnage

L’hameçonnage est une tentative de vol d’informations sensibles, notamment de mots de passe, de noms d’utilisateur ou d’informations sur les cartes de crédit au moyen de courriels ou de tout autre système de messagerie personnelle (par exemple, des textos, une application de messagerie telle que WhatsApp, Viber, etc.).

En voici un exemple : Vous recevez ce qui ressemble à un message digne de confiance vous demandant de vous connecter à un de vos comptes personnels, peut-être votre compte bancaire. Le lien contenu dans le message vous dirige vers un faux site Web qui imite le vrai site. Le processus de connexion à ce faux site Web permet aux pirates de recueillir vos informations sensibles, notamment vos identifiants bancaires complets. Ces données peuvent ensuite être utilisées pour se connecter à votre compte et voler vos biens.

Protégez-vous contre l’hameçonnage :

- Ne répondez pas aux courriels vous demandant des informations personnelles.

- Ne saisissez jamais de données personnelles sensibles dans une fenêtre contextuelle.

- N’ouvrez pas les pièces jointes provenant d’une personne ou d’une organisation inconnue.

- Installez des logiciels antivirus et pare-feu sur vos appareils et tenez-les à jour.

Logiciels malveillants

Un « maliciel » est un autre nom donné à « logiciel malveillant ». Les logiciels malveillants sont généralement installés sur l’appareil d’un utilisateur pour voler ses informations personnelles. Il en existe divers types, notamment les virus, les vers, les chevaux de Troie, les logiciels publicitaires, les logiciels espions et les logiciels rançonneurs. Regardez la vidéo « Malware: Difference Between Computer Viruses, Worms and Trojans » pour avoir une brève introduction aux logiciels malveillants.

Logiciel publicitaire Un type de logiciel malveillant qui installe des fenêtres publicitaires sur un appareil. Les publicités sont généralement indésirables et peuvent être très agaçantes. Certains logiciels publicitaires peuvent suivre les informations personnelles telles que les données de navigation et même enregistrer les frappes au clavier.

Logiciel rançonneur Un type de logiciel malveillant qui crypte ou verrouille les fichiers sur votre ordinateur ou appareil. Les pirates informatiques exigent un paiement, c.-à-d. une rançon, avant de vous redonner accès à vos informations.

Logiciel espion Installé à l’insu de l’utilisateur, ce type de logiciel est utilisé par les pirates pour espionner les utilisateurs et accéder à des informations personnelles, notamment des mots de passe, des données ou des activités en ligne. Lorsqu’un logiciel espion est sur votre ordinateur, il peut copier, supprimer, diffuser et compromettre vos fichiers, contrôler vos logiciels et même activer l’accès à distance, ce qui donne le contrôle de votre ordinateur au pirate.

Cheval de Troie Dans un contexte en ligne, un cheval de Troie est un logiciel malveillant déguisé en logiciel légitime. Une fois installé, il permet lui aussi aux pirates d’accéder à votre ordinateur.

Virus Programme exécutable (doit être activé) qu’un utilisateur peut avoir installé involontairement sur un ordinateur et qui peut corrompre les données et compromettre le fonctionnement de l’ordinateur. Un virus doit être exécuté par l’utilisateur pour infecter un ordinateur.

Ver Programme informatique autopropageable qui exploite les failles d’un ordinateur ou d’un réseau informatique pour s’y répandre. Les vers informatiques sont autonomes et n’attendent pas une activation par l’utilisateur. Les vers sont considérés comme une sous-classe de virus.

Piratage et cyberactivisme

Le piratage informatique est une forme de « résolution créative de problèmes » qui exploite les vulnérabilités des ordinateurs et des médias.

Quelles sont les motivations des pirates informatiques?

- Curiosité intellectuelle : comprendre le fonctionnement des choses.

- Protection personnelle : pour modifier leurs propres médias.

- Plaisir : pour s’amuser aux dépens d’utilisateurs qui ne se doutent de rien.

- Activisme : pour soutenir une cause.

- Gain financier : pour gagner de l’argent en trouvant les failles des logiciels.

- Activité criminelle : pour tromper les gens en leur soutirant des informations sensibles, et ce, à des fins lucratives.

Selon Techopedia, le cyberactivisme est l’acte de pirater un site Web ou un réseau informatique dans le but de transmettre un message social ou politique. La personne qui réalise l’acte d’activisme est connue sous le nom de « cyberactiviste ». La technologie permet non seulement aux cyberactivistes de diffuser leur message, mais aussi de mobiliser les gens à l’échelle mondiale. Ces activistes virtuels utilisent des outils légaux et illégaux pour lancer des attaques informatiques à caractère politique et social en faveur de la liberté d’expression et des droits de la personne. De manière générale, les cyberactivistes n’agissent pas à des fins lucratives, ils se rassemblent plutôt pour lutter contre l’injustice.

Exemples de cyberactivisme

- Speak2Tweet. Un service de voix pour tweeter créé par des ingénieurs de Google et de Twitter pour soutenir les manifestants du printemps arabe lors de la coupure de l’Internet en Égypte en 2011. Pour en savoir plus sur Speak2Tweet, lire Speak2Tweet, Spreadsheets and the #Jan25 Revolution ».

- Anonymous Ce groupe réparti dans le monde entier s’identifie comme soutenant la « poursuite du mouvement des droits civiques », mais il a été critiqué pour ses activités et catégorisé comme une menace nationale (américaine) potentielle. Pour en savoir davantage sur les activités de ce groupe, consultez les 8 Most Awesome Hacks Conducted by Anonymous Hackers (8 piratages les plus impressionnants réalisés par les cyberactivistes d’Anonymous).

- Aaron Swartz Aaron Swartz était programmeur informatique, écrivain, organisateur politique et cyberactiviste. Il a fait campagne pour le libre accès aux études et contre les projets de loi sur la censure de l’Internet aux États-Unis. En 2011, Aaron a été arrêté pour avoir tenté de télécharger toutes les collections JSTOR du MIT (JSTOR est une plateforme de revues universitaires sur abonnement), ce qui constituait une infraction à l’accord de licence. Aaron Swartz s’est suicidé le 11 janvier 2013. Pour obtenir un aperçu complet de la vie d’Aaron Swartz, lisez « Requiem for a Dream ».

Les attaques DoS et DDos constituent l’un des moyens les plus courants des cyberactivistes pour perturber les réseaux.

Attaques DoS et DDoS

La plupart des sites Web ont la capacité de répondre à un grand nombre de demandes d’accès par jour (plusieurs millions). Une attaque par déni de service (DoS) se produit lorsque des pirates submergent un site Web avec un surplus de requêtes, soit des milliards ou des billions à la fois. On parle de déni de service distribué (DDoS) lorsque l’attaque provient d’un grand nombre d’ordinateurs à la fois et provoque une surcharge du réseau qui fait en sorte que le site Web ne répond plus et semble être en panne.

Les attaques DoS et DDoS sont rendues possibles par l’utilisation de réseaux zombies. Les réseaux zombies sont des réseaux d’appareils détournés à distance, infiltrés de logiciels malveillants et contrôlés par des pirates. Les réseaux zombies sont également appelés botnets en anglais. Consultez ce billet pour en apprendre davantage sur les réseaux zombies.

Réseaux sans fil

Réseaux sans fil sécurisés

Avez-vous une connexion Internet à la maison? Si c’est le cas, vous utilisez probablement d’un réseau sans fil sécurisé. Protégés par des mots de passe, les réseaux sans fil sécurisés sont le moyen privilégié d’accéder à des informations sensibles et de les diffuser, notamment les données bancaires et de paiement, votre NAS (numéro d’assurance sociale) et toute autre information que vous souhaitez garder privée et protégée.

Réseaux sans fil ouverts

Si vous avez déjà connecté votre appareil à un réseau Wi-Fi dans un café, un centre commercial, un aéroport ou à l’école, vous vous êtes probablement connecté à un réseau sans fil ouvert (ou « public »). Les réseaux ouverts ne sont généralement pas sécurisés et ne nécessitent pas de mot de passe. Bien que pratique et économique sur le plan de la consommation de données, les réseaux Wi-Fi publics présentent un certain risque en matière de sécurité, de sorte qu’il est préférable de ne pas accéder à des informations sensibles lorsque vous les utilisez.

Conseils de sécurité

Réseaux privés virtuels (RPV)

Un moyen d’assurer de la confidentialité et la sécurité de vos données lorsque vous naviguez sur un réseau Wi-Fi public est d’utiliser un RPV, c’est-à-dire un réseau privé virtuel. Les RPV créent un tunnel crypté par lequel vous pouvez accéder à des informations en ligne, à l’abri des « regards indiscrets », protégeant ainsi votre vie privée et votre sécurité.

Mots de passe et cryptage

Les mots de passe sont votre première ligne de défense contre les intrusions. Les mots de passe complexes, composés d’au moins huit caractères et d’une combinaison de lettres majuscules et minuscules, de chiffres et de symboles, constituent une première étape importante dans la sécurisation de vos données. Vous souhaitez vérifier la sécurité de vos mots de passe? Jetez un coup d’œil à la rubrique Mon mot de passe est-il sécuritaire?

- L’authentification à deux facteurs, ou vérification en deux étapes, est un processus de connexion dans lequel l’utilisateur doit confirmer son identité par deux moyens à la fois, par exemple en entrant un mot de passe et un code reçu par messagerie texte. L’authentification à deux facteurs renforce la sécurité de la connexion.

- Les données biométriques telles que la lecture de l’iris, la reconnaissance faciale, la reconnaissance vocale et les empreintes digitales constituent un autre moyen de sécuriser vos appareils, mais entraînent leurs propres problèmes de sécurité. Pour en apprendre davantage sur les enjeux actuels de la biométrie, lisez « Authentification biométrique : nouveaux défis liés à la sécurité et la vie privée ».

- Le cryptage brouille les données de manière à les rendre illisibles pour ceux qui ne disposent pas d’une clé publique fournie par votre ordinateur à tout ordinateur qui souhaite communiquer avec lui en toute sécurité. Le cryptage sécurise les données en les traduisant en code qui apparaît comme une série aléatoire de lettres et de chiffres à ceux qui n’ont pas la clé.

Internet des objets (IdO) et sécurité

À l’heure actuelle, on compte environ 8,4 milliards d’objets connectés dans le monde. Peut-être même qu’un ou plusieurs de ces objets vous appartiennent. Les moniteurs d’activité physique et de santé, les téléviseurs intelligents, les consoles de jeux vidéo, les assistants vocaux, les thermostats intelligents, les interphones de surveillance connectés, les caméras de sécurité en réseau et les voitures ne sont que quelques exemples de ce qui constitue l’Internet des objets (IdO).

Chaque appareil connecté à un réseau est exposé à des cybermenaces. Avez-vous entendu parler de pirates informatiques prenant le contrôle d’une voiture ou parlant à un bébé par l’entremise d’un moniteur non sécurisé? Qu’en est-il de la faille dans l’assistant vocal Alexa, qui a transformé le dispositif Echo d’Amazon en appareil d’enregistrement? Découvrez les conséquences de l’Internet des objets en matière de sécurité afin de ne pas en être la prochaine victime.

Diffamation

Cette section explique ce qu’est la diffamation, en particulier sur Internet. Notre comportement en ligne, dans le monde virtuel, peut avoir de très lourdes conséquences dans le monde réel.

Qu’est-ce que la diffamation?

La diffamation, c’est-à-dire les déclarations fausses qui portent atteinte à la réputation d’une personne, peut être divisée en deux catégories, soit la diffamation (déclarations écrites) et la calomnie (déclarations orales). Les déclarations peuvent concerner une personne, une entreprise, un organisme, un groupe, une nation ou un produit.

De nombreux pays dans le monde ont adopté des lois sur la diffamation. L’article 17 du Pacte international relatif aux droits civils et politiques (PIDCP) des Nations unies, signé par 169 pays, stipule : « Nul ne sera l’objet d’immixtions arbitraires ou illégales dans sa vie privée, sa famille, son domicile ou sa correspondance, ni d’atteintes illégales à son honneur et à sa réputation » (Nations Unies, s.d.,). Chaque pays a sa propre interprétation de cet article ainsi que ses propres sanctions en cas d’infraction. Assurez-vous de bien connaître la législation locale en matière de diffamation avant de vous exprimer ou de publier un commentaire, ou lorsque vous voyagez ou émigrez dans un nouveau pays.

Qu’est-ce qui ne constitue pas de la diffamation?

En Ontario, une déclaration préjudiciable peut ne pas constituer une calomnie ou un libelle si l’une des défenses suivantes est recevable :

Le commentaire s’adresse uniquement à la personne concernée : Le commentaire a été fait seulement en la présence de la personne mentionnée et n’a été ni lu ni entendu par personne d’autre.

Affirmations vraies : L’affirmation peut être démontrée vraie et est faite en toute honnêteté et sans intention malveillante.

Privilège absolu : Le privilège absolu s’applique à une déclaration faite devant un tribunal (comme preuve dans un procès) ou devant le parlement.

Privilège qualifié : Le privilège qualifié protège les déclarations faites sans malveillance et pour des raisons bien intentionnées. Par exemple, un employeur à qui l’on demande de donner des références qui fait une déclaration qui est son opinion honnête.

Critique loyale : La défense de « critique loyale » peut s’appliquer dans des situations où les déclarations faites concernent des questions d’intérêt public, à condition que les commentaires soient des déclarations d’opinion honnêtes et fondées sur des faits. Ce moyen de défense ne s’applique pas à des déclarations malveillantes.

Communication responsable de questions d’intérêt public : Ce moyen de défense peut être utilisé dans les procès en diffamation. Il permet aux journalistes de rapporter des déclarations et des allégations dans les cas où il y a un intérêt public à diffuser l’information à un vaste public. Toutefois, cette défense s’applique seulement aux informations urgentes, sérieuses et d’importance publique, et le journaliste doit avoir des sources fiables et s’efforcer de présenter les deux côtés de la médaille.

Êtes-vous prêt à mettre à l’épreuve vos connaissances en matière de diffamation? Cette activité utilisera des mises en situation pour expliquer ce qui peut ou ne peut pas être considéré comme de la diffamation.

Exercez-vous avec l’activité « S’agit-il de diffamation? ».

L’activité est également offerte en version RTF.

Astley c. Verdun, [2011] ONSC 3651.

Bob Verdun, un résident d’Elmira, en Ontario, était mécontent de la nomination de Robert Astley au conseil d’administration de BMO Services financiers. Il a exprimé sa consternation dans des courriels adressés aux employés de BMO et oralement lors de réunions d’actionnaires, « alléguant que l’implication [M. Astley] dans la compagnie d’assurance vie Clarica et son rôle dans le développement d’un complexe de loisirs controversé à Waterloo le rendait inadmissible au poste ».

Il a été jugé que M. Verdun avait agi avec intention de nuire et que toutes ses déclarations concernant M. Astley étaient diffamatoires. Le jury a accordé à M. Verdun des dommages et intérêts s’élevant jusqu’à 650 000 $. Le tribunal a rendu une décision permanente à l’encontre de M. Verdun, lui interdisant de publier quoi que ce soit sur M. Astley, sur quelque support que ce soit.

Lewis c. Rancourt, [2015] ONCA 513.

Denis Rancourt, ancien professeur de l’Université d’Ottawa, a été accusé de diffamation pour un billet de blogue public dans lequel il qualifiait Joanne St. Lewis, professeure de droit à l’Université d’Ottawa, de « house negro » (négresse de service).

M. Rancourt a invoqué la défense de critique loyale, mais le jury a estimé que ses déclarations étaient diffamatoires et malveillantes. Devant la cour d’appel, M. Rancourt a affirmé que sa liberté d’expression avait été lésée, mais cet argument a été rejeté par la cour. Mme Lewis a reçu plus de 750 000 $ en dommages et intérêts.

Awan c. Levant, [2014] ONSC 6890.

En 2008, Khurran Awan, étudiant en droit, a participé à une plainte de la Commission canadienne des droits de la personne et de la Commission ontarienne des droits de la personne contre le magazine Maclean’s en raison d’un article-vedette qu’ils jugeaient islamophobe. L’ancien avocat et commentateur conservateur Ezra Levant a écrit neuf billets de blogue pendant l’audience, en commentant que M. Awan était un « menteur en série » et un antisémite. Au cours du procès en diffamation intenté par M. Awan, M. Levant a tenté d’utiliser la défense de critique loyale ainsi que sa réputation d’éditorialiste provocateur. La défense de critique loyale n’a pas été retenue, car il a été établi que M. Levant avait fait ces commentaires avec une intention malveillante. Une cour d’appel a confirmé la décision initiale. M. Levant a été condamné à payer un total de 80 000 $ et supprimer les billets du blogue.

Ressources

Conseils pour éviter la diffamation

| Ne sous-estimez pas les conséquences possibles d’une publication en ligne.

Lorsqu’un message est publié en ligne, il devient souvent public de manière permanente; assurez-vous donc qu’il ne peut pas être considéré comme de la diffamation. |

| Ne publiez jamais de messages sous le coup de la colère.

Prenez du recul pour vous calmer avant de publier en ligne ou d’envoyer des courriels ou des messages textes. |

| Choisissez bien vos mots.

Il peut être acceptable de rédiger un avis négatif, mais il ne doit pas être méchant ou malveillant. |

| La diffamation peut toucher n’importe qui.

Des personnes de tous âges peuvent en être victimes ou les auteurs involontaires. |

| Faites attention à ce que vous publiez.

Ne repartagez pas des publications faites par d’autres gens qui pourraient être considérées comme diffamatoires. |

Citations et références

3 Legalline.ca/legal-answers/defamation-laws-cyber-libel-and-the-internet.

Rédigé par Jennifer Peters, avec des contributions de Joseph Chan et Noé Chagas.

Harcèlement

Cette section explique ce qu’est le harcèlement en ligne, dont la cyberintimidation. Cette section donne un aperçu de ce qu’est le harcèlement, explique dans quels cas le harcèlement constitue un délit et fournit des ressources si vous ou une personne que vous connaissez en êtes victime.

Qu’est-ce que le harcèlement?

Le harcèlement est une forme de discrimination. Il s’agit de tout comportement physique ou verbal non désiré envers vous que vous trouvez offensant ou humiliant. En général, le harcèlement est un comportement qui doit perdurer, mais des incidents graves et ponctuels peuvent aussi parfois être considérés comme du harcèlement.

Consulté sur le site de la Commission canadienne des droits de la personne.

Qu’est-ce que la cyberintimidation?

La cyberintimidation est le harcèlement par l’entremise de la technologie numérique. Il peut s’agir de harcèlement par messagerie texte, sur les médias sociaux ou par clavardage. Les auteurs de cyberintimidation peuvent harceler leurs victimes de manière anonyme et faire étalage à un vaste public de leurs messages et contenus de harcèlement.

Quand le harcèlement en ligne et la cyberintimidation sont-ils considérés comme des délits?

Certaines formes de harcèlement en ligne sont considérées comme des crimes en vertu du Code criminel du Canada. Il n’y a pas de section unique du Code qui relève spécifiquement du harcèlement en ligne; les infractions potentielles sont détaillées dans différentes sections et comprennent :

Pédopornographie et diffusion non consensuelle d’images intimes. Il est illégal de produire, de distribuer, de posséder ou d’accéder à de la pornographie juvénile. Celle-ci peut inclure du contenu qui montre ou décrit une personne de moins de dix-huit ans se livrant à une activité sexuelle ou du contenu qui préconise une activité sexuelle avec une personne de moins de dix-huit ans. Il peut s’agir d’images, de vidéos, de sons, d’écrits ou de tout autre type de représentation visuelle.

Le conseil au suicide, c’est recommander ou conseiller à quelqu’un de mettre fin à ses jours. Il existe des exceptions permettant à certains types de professionnels, notamment les professionnels de la santé, les travailleurs sociaux ou les thérapeutes, de renseigner sur l’assistance médicale légale à mourir.

La diffamation, comme nous l’avons vu plus haut dans ce chapitre, est une déclaration écrite fausse qui porte atteinte à la réputation d’une personne.

L’extorsion consiste à essayer de forcer quelqu’un à faire quelque chose sous la menace. Il peut s’agir, par exemple, de menacer de diffuser des informations personnelles sur une personne à moins que celle-ci ne fasse quelque chose demandé par l’auteur du harcèlement.

On parle de faux renseignements lorsqu’une personne envoie un message contenant des informations qu’elle sait erronées, dans l’intention de nuire. Les communications indécentes sont généralement des messages à caractère sexuel envoyés dans le but de déranger une personne ou de lui causer du tort. Les communications harcelantes sont tout autre message envoyé à répétition dans le but de déranger une personne ou de lui causer du tort.

L’usurpation d’identité peut consister à se faire passer pour quelqu’un d’autre dans le but de nuire à cette personne ou à quelqu’un d’autre, ou pour obtenir un avantage pour soi-même ou pour quelqu’un d’autre.

Il y a incitation à la haine lorsqu’une personne fait des déclarations publiques négatives pour encourager d’autres personnes à harceler un groupe identifiable ou lui causer du tort. Les groupes identifiables aux fins de cette loi comprennent les personnes reconnues pour leur couleur, leur race, leur religion, leur nationalité, leur appartenance ethnique, leur âge, leur sexe, leur orientation sexuelle, leur identité de genre, leur expression de genre, ou leur handicap mental ou physique.

Il y a intimidation lorsque quelqu’un menace de recourir à la violence ou à la punition à l’encontre d’une personne, d’un membre de sa famille ou d’un bien pour forcer une personne à faire quelque chose qu’elle a le droit de refuser de faire ou pour l’empêcher de faire quelque chose qu’elle a le droit de faire.

Les méfaits relatifs aux données informatiques peuvent inclure la destruction d’informations ou de contenus (données) sur un ordinateur ou un appareil, ou leur modification de manière à les endommager ou à les rendre inutilisables. On parle aussi de méfait lorsqu’une personne se voit refuser l’accès à des données auxquelles elle a le droit d’accéder sur son ordinateur ou ses appareils.

La distribution non consensuelle d’images intimes a été ajoutée au Code criminel en 2014 dans le cadre de la Loi sur la protection des Canadiens contre la cybercriminalité. Une image intime est définie comme une image où une personne est nue et expose sa région génitale, anale ou ses seins, ou se livre à une activité sexuelle explicite. Il est illégal de partager des images intimes sans l’autorisation de la personne qui y figure.

La traque est également du harcèlement criminel. Elle peut inclure l’envoi à répétition de courriels, textos ou messages directs menaçants ou la publication à répétition de commentaires menaçants en ligne. La menace peut viser une personne ou une connaissance.

L’utilisation non autorisée d’un ordinateur peut consister à accéder à l’appareil ou au compte d’une personne sans avoir reçu son autorisation. D’autres exemples incluent la perturbation ou l’interception de toute fonction d’un ordinateur ou d’un appareil, ou le partage des mots de passe de l’appareil de quelqu’un pour permettre à une ou plusieurs autres personnes d’accéder à cet appareil ou d’en perturber le fonctionnement.

Le fait de proférer des menaces comprend la menace de causer des lésions corporelles à une personne, d’endommager ou de détruire ses biens ou sa propriété, ou de faire du mal à son animal domestique.

Avertissement sur le contenu

L’étude de cas suivante aborde des sujets tels que l’automutilation, les coupures auto-infligées, la violence corporelle, le suicide et d’autres contenus susceptibles de perturber certains lecteurs ou téléspectateurs.

L’affaire Amanda Todd est une affaire de cyberintimidation bien connue au Canada qui a fait changer les lois actuelles sur le harcèlement et la cyberintimidation. Dans cette vidéo, Amanda Todd parle de son expérience du harcèlement, autant en ligne qu’en personne. Avertissement sur le contenu : Cette vidéo contient des références et des images d’automutilation et de coupures.

My Story: Struggling, Bullying, Suicide, Self-Harm (Mon histoire : difficultés, harcèlement, suicide, automutilation – Vidéo)

Accéder à la transcription de la vidéo « My Story: Struggling, Bullying, Suicide, Self-Harm ».

Effet public et impact

Après la mort d’Amanda Todd, le projet de loi C-13, la Loi sur la protection des Canadiens contre la cybercriminalité, est entré en vigueur. Cette loi a ajouté au Code criminel la distribution non consensuelle d’images intimes en tant que forme de harcèlement, mais elle a également suscité la controverse, car elle a donné aux autorités plus de pouvoir pour accéder aux activités en ligne de n’importe quel Canadien et pour enquêter sur celles-ci. Certains ont estimé que cette loi pourrait ouvrir la porte à une violation de la vie privée des Canadiens. Certains ont également affirmé que la nouvelle loi couvrait des domaines déjà inclus dans le Code criminel au titre de la législation sur la pédopornographie.

Si l’affaire Amanda Todd a braqué les projecteurs sur la cyberintimidation et la santé mentale, l’intimidation demeure un problème grave pour les jeunes Canadiens.

Articles connexes

Anti-Cyberbullying Law, Bill C-13, Now in Effect (La loi contre la cyberintimidation, le projet de loi C-13, est désormais en vigueur)

5 Years After the Death of Amanda Todd, Her Story Still Resonates (La voix d’Amanda Todd résonne encore 5 ans après sa mort)

- Le Canada dispose de lois contre la cyberintimidation qui ont été mises en place par le projet de loi C-13 après l’affaire Amanda Todd. Pensez-vous que ces lois protègent suffisamment les Canadiens? La loi viole-t-elle le droit à la vie privée des Canadiens?

- Que pourriez-vous faire pour aider une personne victime de harcèlement et d’intimidation en ligne? Comment pouvez-vous contribuer à prévenir le harcèlement et l’intimidation en ligne?

Êtes-vous ou connaissez-vous quelqu’un qui est victime de harcèlement?

Les ressources gratuites suivantes fournissent des renseignements et du soutien.

Good2Talk

Un service d’assistance téléphonique gratuit et confidentiel pour les étudiants des collèges et universités financé par les fonds publics de l’Ontario. Il fournit des conseils professionnels, des renseignements et des orientations sur la santé mentale, la toxicomanie et le bien-être.

NeedHelpNow.ca

Un site Web à l’intention des adolescents qui fournit des astuces et des conseils pratiques aux victimes de cyberintimidation, notamment sur la manière de dénoncer la cyberintimidation, sur quoi faire quand des images ou des vidéos à caractère sexuel de vous sont diffusées en ligne et sur la manière d’obtenir un soutien émotionnel pour vous ou pour d’autres personnes.

Crash Override

Service d’aide et de ressources aux personnes victimes de harcèlement en ligne.

Amanda Todd Legacy Society

Renseignements et plaidoyer sur l’intimidation et la santé mentale.

Ressources

Legalline.ca: Cyberbullying

What Are the Potential Legal Consequences of Cyberbullying?

Habilo Médias : Parcourez les ressources

Conseils pour éviter le harcèlement en ligne

- Connaissez vos droits.

- Personne ne mérite d’être harcelé, que ce soit en ligne ou hors ligne. Des lois telles que le Code criminel du Canada et la Loi canadienne sur les droits de la personne offrent une protection contre le harcèlement.

- Réfléchissez à vos paroles et à vos actes.

- Le fait de diffuser des informations personnelles, sensibles ou intimes qui vous ont été confiées en toute confiance peut causer du tort à d’autres personnes. Vos paroles et vos actions ont un effet bien réel sur les autres, même si vous n’êtes pas face à face. L’environnement en ligne permet de partager des informations rapidement et facilement, de sorte qu’elles peuvent être envoyées à beaucoup plus de personnes que vous ne l’aviez prévu.

- Connaître le code de conduite de votre établissement d’enseignement.

- La plupart des établissements d’enseignement ont une politique de lutte contre le harcèlement qui inclut la protection contre le harcèlement en ligne.

- Renseignez-vous sur les politiques en vigueur sur votre lieu de travail.

- De nombreux employeurs ont des politiques de lutte contre le harcèlement.

Références

Page de Legalline.ca sur la cyberintimidation.

Pensez cybersécurité.

Le site Stop Bullying.gov contient des pages sur la cyberintimidation.

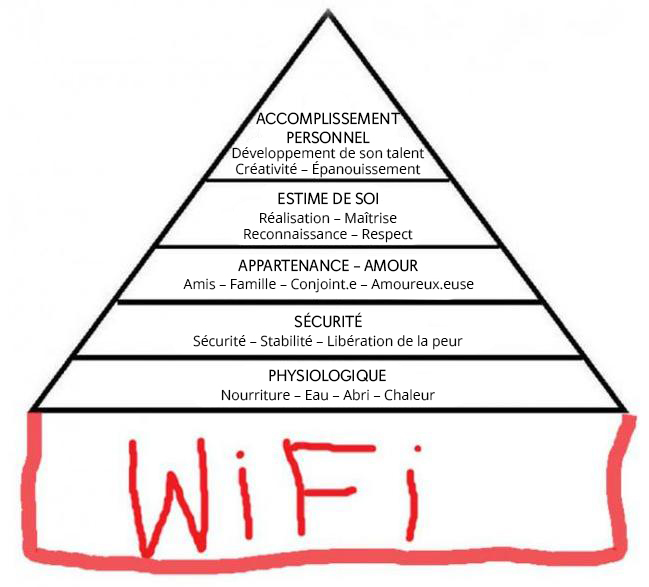

Santé et bien-être

Cette section explore les effets des habitudes numériques sur la santé mentale et physique. Elle propose des outils et des techniques pour examiner votre utilisation personnelle de la technologie numérique, repérer les signes avant-coureurs et apporter des changements bénéfiques pour votre santé et votre bien-être.

Ergonomie

Les personnes qui travaillent à l’ordinateur pendant de longues heures consécutives à devoir se concentrer, par exemple pour la saisie de données, courent un risque accru de développer un certain nombre de problèmes de santé, notamment de la fatigue visuelle, des maux de tête, des lésions musculo-squelettiques aux membres supérieurs (par exemple, le syndrome du canal carpien) et des douleurs dorsales.

Réglage ergonomique du bureau

- Asseyez-vous bien droit, les pieds à plat sur le sol (ou sur un repose-pieds) et les cuisses à peu près parallèles au sol.

- Votre chaise doit être entièrement réglable et offrir un soutien lombaire.

- Le haut de l’écran doit être dans l’axe de vos yeux, à une distance d’environ un bras.

- Vos coudes doivent être à environ 90 degrés lorsque vous utilisez le clavier et la souris, et vos poignets doivent être dans le prolongement de l’avant-bras. Utilisez un repose-poignets ou un accoudoir pour éviter que vos poignets s’abaissent.

- Assurez-vous que l’éclairage est adéquat et que l’écran n’est pas trop éblouissant. Vous pouvez vous procurer des protections d’écran antireflet pour votre moniteur.

- Considérez aussi les avantages d’un bureau debout.

Organisation des tâches

- Prenez quelques courtes marches rapides au cours de la journée. En plus d’améliorer votre santé physique, elles vous aideront à soulager le stress et mieux vous concentrer.

- Essayez d’utiliser la souris avec votre main non dominante de temps en temps. Vous réduirez ainsi les risques de microtraumatismes répétés en plus d’exercer votre cerveau!

- Faites de légers étirements tout au long de la journée.

- « Étirez-vous » même les yeux de temps en temps. Concentrez-vous sur un objet éloigné pendant trente secondes, puis sur un objet moyennement éloigné un autre trente secondes.

- Utilisez une application personnalisable, comme BreakTaker, qui vous rappellera d’aller marcher, de vous étirer ou d’exercer vos yeux.

Habitudes liées aux téléphones intelligents et santé mentale

Sommeil

Les recherches actuelles ont montré que l’utilisation interactive d’un téléphone intelligent, d’un ordinateur ou d’une console de jeux vidéo dans l’heure qui précède le coucher favorise les difficultés à s’endormir et un sommeil non réparateur. Le même effet n’est pas constaté quand il est question de visionner des vidéos ou écouter de la musique, lesquels constituent une utilisation passive de la technologie.

Ces études indiquent également que les personnes qui laissent la sonnerie de leur téléphone activée pendant leur sommeil (principalement des jeunes adultes et des adolescents) affirment s’être fait réveiller par le téléphone et avoir eu des difficultés à se rendormir. Même si la sonnerie est désactivée, les personnes peuvent se réveiller spontanément pour jeter un œil à leur appareil avant de se rendormir. Ces observations confirment l’idée qu’envoyer des textos ou utiliser un téléphone est une activité stimulante qui entrave le sommeil.

En outre, la lumière bleue émise par les appareils numériques affecte la production de la mélatonine, l’hormone du sommeil qui régule l’horloge naturelle du corps, ou le rythme circadien. Les perturbations du rythme circadien peuvent entraîner de la fatigue, de la somnolence, de l’irritabilité et une détérioration générale des fonctions mentales. Les étudiants qui croient ne pas avoir d’autre choix que d’utiliser leur ordinateur la nuit peuvent installer une application telle que f.lux, qui ajustera en temps réel la luminosité de l’écran selon l’éclairage ambiant.

Mémoire, humeur et réflexion

Nos habitudes en ligne peuvent affecter le fonctionnement de notre cerveau et la consolidation de nos souvenirs. L’utilisateur en ligne typique fait des recherches rapides et à passe vite d’une page à l’autre, tout en répondant à des messages et à des notifications qui les entraînent chaque fois dans une nouvelle tangente. Ce comportement est satisfaisant parce que le cerveau humain libère de la dopamine pour récompenser la découverte de nouvelles informations. Cependant, comme l’affirme Nicholas Carr, vivre dans cet état perpétuel de distraction et d’interruptions prend le dessus sur les modes de pensée plus contemplatifs et calmes qui sont nécessaires à la consolidation de la mémoire, à l’apprentissage et à la synthèse des connaissances (Epipheo, 2013).

Cette consommation constante de contenu porte atteinte à la créativité, au sens de l’innovation et aux habiletés supérieures de la pensée. Dans nos tentatives d’éviter « l’ennui », nous utilisons systématiquement notre téléphone pour meubler le moindre moment libre, empêchant ainsi l’esprit d’accéder aux processus critiques de la réflexion et de la rêverie, qui sont non seulement relaxants, mais aussi reconnus pour mener à de nouvelles idées et à de nouveaux points de vue. En outre, plusieurs études ont relié le fait de consulter constamment les médias sociaux et de consommer constamment du contenu à des niveaux plus élevés de stress, d’anxiété et de dépression.

Cyberdépendance

Les comportements suivants peuvent dénoter une dépendance liée à l’utilisation d’Internet :

- Une obsession pour les activités en ligne qui interfère avec le fonctionnement social ou professionnel dans le monde réel.

- L’apparition de symptômes de sevrage (p. ex., irritabilité, troubles du sommeil, envies) lorsqu’il y a tentative de diminuer la fréquence de l’activité.

- Les mensonges ou cachotteries sur le temps que vous passez en ligne.

- La dépendance à l’égard des activités sur Internet pour oublier les émotions négatives.

Même si les habitudes liées à Internet peuvent être comparées à d’autres « dépendances comportementales » telles que le magasinage ou la pornographie, le trouble du jeu est la seule dépendance comportementale reconnue dans le DSM-5.

La cyberdépendance n’est pas considérée comme un trouble mental distinct, car elle ne répond pas à certains critères des dépendances conventionnellement reconnues et peut être un symptôme ou une manifestation d’autres troubles existants. Le Manuel diagnostique et statistique des troubles mentaux (DSM-5) de l’American Psychiatric Association a recommandé que le trouble du jeu vidéo en ligne fasse l’objet d’une étude plus approfondie.

Techniques pour changer les habitudes d’utilisation des téléphones intelligents

Conscience de soi

Prenez un jour ou deux pour noter la fréquence à laquelle vous consultez votre téléphone (la plupart des gens sous-estiment très largement le nombre de fois). Tenez un registre de l’utilisation que vous faites de votre téléphone intelligent : Qu’est-ce qui vous pousse à regarder votre téléphone (vous sentez-vous seul ou mal à l’aise ou vous ennuyez-vous)? Quels sont les sites ou les fonctions que vous utilisez? Prenez des notes sur une feuille ou avec une application telle que BreakFree. Lorsque vous avez dressé la liste de vos déclencheurs, réfléchissez à pourquoi et comment vous avez adopté ces habitudes. Avez-vous des problèmes sous-jacents que vous cherchez à résoudre ou à ignorer en passant du temps sur votre téléphone? Réfléchissez aux bénéfices d’investir votre temps ailleurs.

Fixer des objectifs et des limites

Fixez-vous des objectifs précis à des échéanciers qui vous conviennent, en progressant par étapes (p. ex., commencez par cesser d’utiliser votre téléphone intelligent quinze minutes avant de vous coucher, puis passez progressivement à une heure). Fixez des limites sur le temps et les endroits qui correspondent à vos objectifs (p. ex., les matins de semaine, je ne passerai que vingt minutes sur les médias sociaux; je n’utiliserai pas mon téléphone à table ou dans le bus).

Faites l’essai

- Modifiez les paramètres de votre téléphone et passez en revue vos applications pour désactiver les notifications superflues.

- Ajustez votre état d’esprit : acceptez le fait que vous ne pouvez pas avoir le dessus des dernières nouvelles ou des ragots, tout comme vous n’avez pas à commenter chaque article ni à répondre à chaque message immédiatement.

- Jouez au jeu de faire une pile de téléphones lorsque vous êtes avec vos amis ou votre famille.

- Dites à vos amis et à votre famille que vous voulez réduire votre temps d’utilisation et demandez-leur leur soutien. Peut-être qu’il en feront autant pour eux-mêmes.

Conseils en matière de santé numérique et de bien-être

Vérifiez l’ergonomie de votre bureau : Examinez votre poste de travail en vous référant au guide du ministère du Travail de l’Ontario. De petits changements peuvent grandement améliorer votre confort.

Dormir sans technologie : Les experts recommandent de ne pas utiliser de téléphone intelligent dans l’heure qui précède le coucher et d’éviter de charger son téléphone dans la chambre à coucher.

Soyez attentif à votre utilisation du portable : Le sens de la vie réelle vous échappe-t-il lorsque vous consultez votre téléphone et faites défiler les pages sans fin? Prendre un jour ou deux pour faire le point sur vos habitudes de téléphonie mobile vous permettra de mettre en lumière les points qui vous préoccupent.

N’envoyez jamais de texto au volant! C’est un comportement non seulement extrêmement dangereux, mais aussi une infraction à la loi. Si vous êtes à pied, prêtez attention à ce qui vous entoure plutôt qu’à votre téléphone; n’envoyez pas de texto en traversant la rue!

Ressources

College Libraries Ontario. « Digital Citizenship: Health & Wellness.” The Learning Portal (2018). Licence Creative Commons Attribution – Pas d’Utilisation Commerciale – 4.0. International http://tlp-lpa.ca/digital-citizenship/health-and-wellness

Références

Institut Angus Reid. (2016, 20 octobre). Trolls and tribulations: One-in-four Canadians say they’re being harassed on social media. Consulté sur http://angusreid.org/social-media/

CareerBuilder. (28 avril 2016). Number of employers using social media to screen candidates has increased 500 percent over the last decade. Consulté sur https://www.careerbuilder.com/share/aboutus/pressreleasesdetail.aspx?ed=12/31/2016&id=pr945&sd=4/28/2016

Ronson, J. (12 février 2015). « How one stupid tweet Blew up Justine Sacco’s life ». The New York Times. Consulté sur https://www.nytimes.com/2015/02/15/magazine/how-one-stupid-tweet-ruined-justine-saccos-life.html?_r=0

Ministère du travail de l’Ontario. « Computer Ergonomics: Workstation Layout and Lighting | Health and Safety Guidelines ». (décembre 2015). Consulté sur https://www.labour.gov.on.ca/english/hs/pubs/comp_erg/

Gradisar, Michael, Amy Wolfson, Allison Harvey et coll. « Sleep and Technology Use of Americans (2011 Poll Findings) ». Journal of Clinical Sleep Medicine, vol. 9, no 12, novembre 2013, p. 1291-1299.

https://www.ncbi.nlm.nih.gov/pmc/articles/PMC3836340/pdf/jcsm.9.12.1291.pdf

Nations Unies. (s.d.). Pacte international relatif aux droits civils et politiques. Consulté sur https://www.ohchr.org/en/professionalinterest/pages/ccpr.aspx

—

Schmerler, Jessica. « Q&A: Why is Blue Light before Bedtime Bad for Sleep? ». Scientific American (septembre 2015). Consulté sur https://www.scientificamerican.com/article/q-a-why-is-blue-light-before-bedtime-bad-for-sleep/

Epipheo. (6 mai 2013). What the internet is doing to our brains [Vidéo]. Consulté sur https://youtu.be/cKaWJ72x1rI

American Psychological Association. « APA’s Survey Finds that Constantly Checking Electronic Devices Linked to Significant Stress ». (février 2017). Consulté sur http://www.apa.org/news/press/releases/2017/02/checking-devices.aspx

Université de l’Illinois à Urbana-Champaign. « Mobile Device Addiction Linked to Depression, Anxiety ». Science Daily. (mars2016). https://www.sciencedaily.com/releases/2016/03/160302121325.htm

Smith, Melinda, Lawrence Robinson et Jeanne Segal. « Smartphone Addiction: Tips for Breaking Free of Compulsive Smartphone Use ». Helpguide.org (juillet 2018). https://www.helpguide.org/articles/addiction/smartphone-and-internet-addiction.htm

« How to Beat an Addiction to Cell Phones ». WikiHow.com Consulté sur http://www.wikihow.com/Beat-an-Addiction-to-Cell-Phones le 15 août 2017.

American Psychiatric Association. Manuel diagnostique et statistique des troubles mentaux, cinquième édition : DSM-5. Washington, DC: American Psychiatric Publishing, 2013.. http://psychiatryonline.org/

REMARQUE : Ce chapitre fournit des renseignements à titre informatif SEULEMENT. Il ne s’agit pas de conseils juridiques ni autres conseils professionnels. Pour un conseil juridique, adressez-vous à un avocat. La rédaction du présent chapitre reflète des renseignements concernent le milieu canadien.